*可變通應用之工具。

◣清除動作不是只能使用固定工具、固定方法,可以有很多的變通,以上說明的都是較容易上手的方法,以下幾隻工具可以進行變通,請各位自行判斷應用時機。◢

工具(1)--KillBox。

這是KillBox的主介面,相信不少人很熟悉。

假設我們要刪除某個dll檔,首先按下圖片所標示的紅色圖案,在照路徑選取檔案。

因為我們要讓他重開自動刪除,順便卸載Windows登錄,所以要變更幾個設置。

左邊選項選擇到 Delete on Reboot ,右邊選項勾選 Unregister dll Before Delete 。

◣若是只要刪除exe檔,右邊選項則不用選擇。

然後會跳出此視窗,請記得按下"否",等待全部處理完畢在手動重開。

工具(2)--Gmer

通常啟動Gmer會在Rookit偵測介面,點右上角的>>>就會切到此介面了。

這是Gmer的進程管理介面,隱藏進程會以紅色標示,若要終止進程只要選擇該進程,點右鍵在選擇 KillProcess即可。

這是Gmer的檔案管理介面,進入方法就是在Process介面,按下旁邊的 "Files.."按鈕。

這是啟動Gmer Safe Mode之後刪除實體檔案的方法,找到指定檔案右側有三個鍵可以選擇,簡單英文就不說明了。

至於什麼是Safe Mode,下張圖就會說明。

Gmer的好用功能之一,Safe Mode,進入方法是在Process視窗,按下"Safe.."按鈕。

之後會彈出此警告視窗,按下"是"即進入Safe Mode。

礙於在Safe Mode下無法拍圖,所以只進行文字講解,若有需要的人請注意看。

Gmer的Safe Mode不同於Windows Safe Mode,Gmer的SafeMode下只有執行四個進程(system、System Idle Process、csrss.exe、gmer.exe)。

可以大大減少dll注入機會,惡意程式進程也會無法啟動。

進入Safe Mode常常會跳出錯誤訊息,印象中是顯示這不是Windows的ooxx(忘記了),這請不要在意,只是安全軟件or惡意進程加載錯誤。

在Safe Mode下只能運用Gmer內建的功能進行處理動作,不能呼叫其他工具,這是Safe Mode美中不足的地方...。

這是Gmer的驅動列表,可惜沒辦法進行直接處理,只能觀賞。

這是Gmer的Services列表,同SREng一樣,可以處理Delete及編輯啟動狀態。

這是Gmer的啟動項偵測功能,剛開來是白的,按下右側的Scan就會自動掃描。

然後會跑出一整串的啟動項,可惜沒辦法處理,按下右側的Copy可以複製全部內容,再去找個地方貼上就可以檢查系統的啟動項了,不過不很實用。

重要功能Rookit偵測,照理說初次使用Gmer會是白的,可是我之前Scan過,所以請別在意。

右側勾勾可以自行勾選要掃描的項目,通常建議是全數勾選,右側也可以勾選要掃描的磁碟機,一樣全數勾選。

之後按下Scan即可掃描。

一樣掃完之後可以按下Copy複製報告,在找一個地方貼上即可。

至於怎麼處理,由於並不是很多威脅會使用Rookit,處理起來也比較麻煩,就先不提了。

這是Gmer的好用功能,有內建註冊表編輯器及命令提示字元,這部份要有一些系統基礎的人比較好操作。

這是Gmer最複雜的功能,可以對系統進行監控,及可以使用Kaspersky引擎掃描,若有興趣研究,就請見官方了。

訪客無法瀏覽此圖片或連結,請先 註冊 或 登入會員 。

工具(3)--syscheck

這是syscheck的進程管理介面,點右鍵有很多選擇,由於都是中文,就不講解了。

至於下面那串,由於我不會用,所以省略囧。

這是服務管理器,可以看到在運行、終止的,也可以點右鍵進行操作管理。

這是修復檢測,修復簡單說就是刪除,圖中顯示的是註冊表的修復檢測,可惜內建項目有點少。

跳過的那些功能,有部份比較深入,有些是在我系統上會有error現象,所以跳過那幾項。

這是內建修復功能,可以修復項目如下。

Winsock-無法上網可以試試看。

磁盤關聯=無法雙擊開啟硬碟。

顯示隱藏=點下去會自動更改資料夾選項顯示隱藏檔。

清理Autorun=經典功能,自動清除所有硬碟上得Autorun.inf,清除之後若無法雙擊開啟,則在使用磁盤關聯修復。

端口查看,簡單說就是Prot查看。

內建搜尋器,這樣在尋找威脅上更加方便,不用經過設置就可以找到Windows內建搜尋找不到的檔案。

還支援批次刪除批次移動、萬用字元、大小過濾等等等..。

不過記得要把右下角過濾微軟文件勾勾取消掉,以免有東西被隱藏。

文件瀏覽,也就是所謂的檔案總管,作者說明可以偵測Rookit。

那個延遲刪除功能就跟KillBox一樣,強制刪除好像並不怎麼強制,我拿來刪除沒卸載的dll刪不掉。

安全環境,也是不錯的功能,類似Gmer Safe Mode,不過沒有那麼完善。

一樣礙於不能拍圖,就在這邊文字說明。

安全環境下會啟動很多系統進程,不過殺軟、危險進程、不相干進程,都會被關閉,加上此款工具內建功能詳細,可以在清淨環境下刪除檔案。

若碰到無法刪除的,使用延遲刪除即可。

工具(4)--ArPick

這是我在對岸挖到的工具,收集樣本超級好幫手,非常實用。

這是主畫面,尋找樣本不再需要一個一個手動找,路徑Copy上去就會自動找了。

按下提取之後,要先找個資料夾存檔。

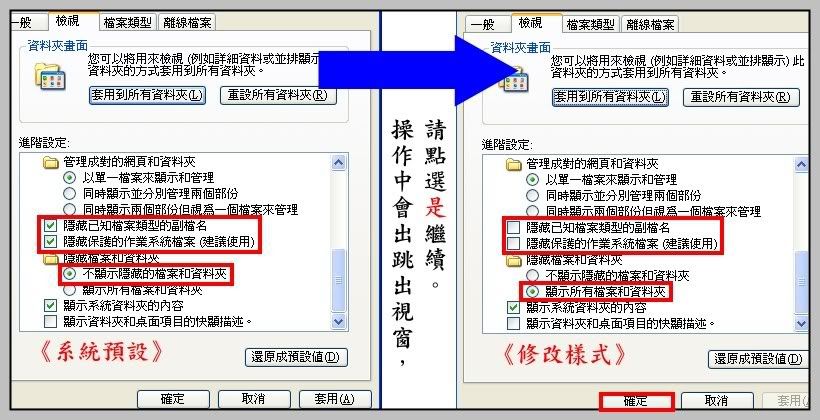

不過還是得修改資料夾選項,否則這隻工具Copy檔案出來,有些不修改使用者是看不到的..。

通通都提出來了,尋找樣本非常快速。